您可能已经看过有关勒索软件攻击及其给组织带来的巨大挑战的新闻头条。但是,即使您已经部署了勒索软件防护解决方案,当攻击发生时您应该怎么做?

在本文中,我们将深入探讨勒索软件攻击的取证方法,向您展示如何对攻击进行分类,并在有勒索软件保护解决方案的情况下从攻击中恢复。俗话说“防患于未然”,在这种情况下是正确的。

我们将使用 WannaCry 和 Crytox 勒索软件攻击的真实案例,重点介绍有效的恢复策略。如果您已部署了勒索软件保护解决方案,您将获得应对这些危机的知识,并了解勒索软件如何影响您的文件。

了解勒索软件攻击

勒索软件如何加密文件

勒索软件攻击经常使用缓存 I/O 来快速加密文件。这种方法允许勒索软件快速加密缓存中的大量文件。

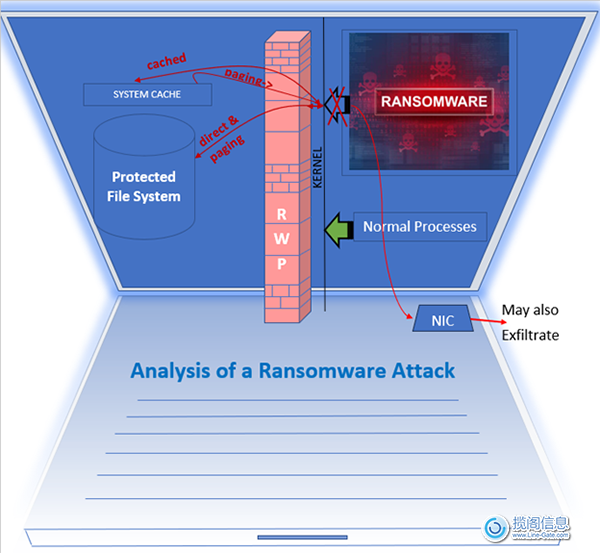

图 1:此图显示了勒索软件攻击流程与正常进程访问的对比。勒索软件通常使用缓存 I/O,触发分页读取以填充缓存。然后,它会加密数据并将其写回缓存。之后,分页 I/O 将加密数据刷新到磁盘。

勒索软件攻击的类型

勒索软件攻击有两种基本类型:

跨文件攻击:勒索软件加密数据并将其写入新文件,可能使用随机或电子邮件语法的文件名。

就地攻击:勒索软件从原始文件中读取数据,对其进行加密,然后将其写回到同一个文件中。

让我们通过现实世界的例子来探索这些:WannaCry 和 Crytox。

跨文件勒索软件攻击:WannaCry

通过模拟 WannaCry 勒索软件攻击,我们可以准确识别其特征和行为。为了进行讨论,我们有意部分禁用了勒索软件保护,允许对磁盘上的两个文件进行加密。这种受控场景会形成烟雾痕迹,为讨论和分析提供有价值的见解。

检测和调查 WannaCry

让我们看一下检测和调查勒索软件攻击的四步流程。我们将使用CipherTrust 透明加密勒索软件保护(CTE-RWP) 作为工具来帮助我们检测和调查这些攻击。CTE-RWP 保护灵敏度已放宽,允许一些文件在 CTE-RWP 阻止之前受到感染。

检测:当攻击开始时,您将收到 CTE-RWP 弹出窗口和检测到的日志条目。

日志分析:检查日志条目,查看勒索软件最后访问了哪个目录。

文件检查:导航到目录并检查文件。您会注意到几个文件上的扩展名是“.wncry”,表示影子文件。如果在发生任何分页写入之前被阻止,则它们旁边的原始文件应该是清晰的。这个单独的原始文件表示跨文件加密器。

请注意,对于某些勒索软件,如果该代理先前访问过任何网络共享,则勒索软件可能还访问了该远程系统上的文件,包括该系统上除共享之外的目录。检查此系统先前访问过的任何远程系统上的文件非常重要。

卷检查:在所有卷中搜索带有“.wncry”扩展名的文件,以查看哪些文件在磁盘上被加密。由于我们放松了勒索软件保护,因此有 2 个文件被加密到磁盘上以供讨论。

从 WannaCry 中恢复

勒索软件可能已经破坏了系统的其他方面,例如禁用任务管理器或阻止对 Windows 控制台的访问。请注意,如果没有安装勒索软件保护,唯一的恢复选项可能是支付赎金或从未受影响的备份中恢复。

恢复:

关闭系统并将数据卷移动到另一个系统。

验证原始文件的完整性。

就地勒索软件攻击:Crytox

接下来,让我们研究一下使用 Crytox 进行的就地勒索软件攻击。在本次讨论中,我们将继续利用CipherTrust 透明加密勒索软件保护(CTE-RWP) 工具来检测和调查攻击。我们调整了 CTE-RWP 的保护灵敏度,允许一些文件在保护机制阻止进一步加密之前受到感染。这种受控场景会创建一条烟雾轨迹以供分析。以下是一段简短的视频,演示了此过程。

检测和调查 Crytox

检测:当 Crytox 发起攻击时,它会被快速检测到。

日志分析:检查 CTE RWP 日志以查看 Crytox 正在访问哪条路径,在我们的示例中是通过 svchose.exe 和 explorer.exe。

文件检查:加密文件带有“.waiting”扩展名,且没有原始文件名,表明存在就地攻击。请检查您之前访问过的远程系统上的共享。

系统重启:由于 Crytox 不会在重启时重新启动,因此请重启系统以清除缓存。最好将卷重新安装到另一个系统以确保安全。检查所有带有“.waiting”扩展名的文件以确保它们已清除。

从 Crytox 中恢复

勒索软件可能已经破坏了其他系统组件,例如禁用任务管理器或阻止对 Windows 控制台的访问。请注意,如果没有勒索软件保护,唯一的恢复选项可能是支付赎金或从攻击前的备份中恢复。

恢复:

在单独的安全系统上重新安装该卷。

验证原始文件的完整性。在此示例中,我们放松了勒索软件保护,允许对一些文件进行加密,以显示加密数据的高熵。

删除文件上的“.waiting”扩展名以恢复可访问性。您原来的清晰文件现在应该可以恢复可访问性。

注意:勒索软件可以访问远程共享

勒索软件攻击的一个重要但经常被忽视的方面是某些类型的勒索软件能够利用远程共享,从而获取所连接系统上所有目录的访问权限。Lockbit 就是一个典型的例子。

如果 Lockbit 入侵了系统 A,并且系统 A 之前曾访问过远程系统 B 上的共享,那么 Lockbit 就有可能访问系统 B 上的所有目录。这意味着,在系统 A 受到攻击后,必须迅速彻底地检查系统 A 访问的所有其他系统,以防止勒索软件进一步传播和破坏。如果确实发现共享遭到攻击,则还要检查该远程系统上的所有其他目录。

概括

检测到勒索软件攻击后应采取以下步骤:

使用 CTE-RWP 日志查找勒索软件访问的最后目录。

探索受影响的目录以查找勒索软件用于加密文件的扩展名或名称模式。

检查此系统先前访问过的远程系统。

关闭数据卷并将其重新安装到另一个系统上。

在卷中搜索具有勒索软件扩展名或名称模式的文件。

验证文件完整性,对于跨文件攻击重点验证原始文件,对于就地攻击重点验证加密文件。

如何获取CTE-RWP?

作为Thales的合作伙伴,揽阁信息多年来依托Thales的各种安全产品,结合公司团队近20年积累的知识和丰富经验,为众多客户提供定制化安全解决方案。欢迎您与我们联系,获取更多关于CTE-RWP和解决方案的更多信息。

揽阁信息可提供的部分安全产品和解决方案信息

联系揽阁信息,您可以获取到更多满足全球合规性要求的信息安全产品资料,以及相关的整体解决方案的相关资料。如:

-

数据库访问控制:揽阁LGPAC系统

-

通用HSM:Luna HSM、ProtectServer HSM

-

支付HSM:payShield 10K

您还可以得到揽阁信息所提供的优质服务。

揽阁信息 · 值得您信赖的信息安全顾问!

021-54410609

021-54410609

联系我们

联系我们 免费试用留言

免费试用留言 客服电话

客服电话